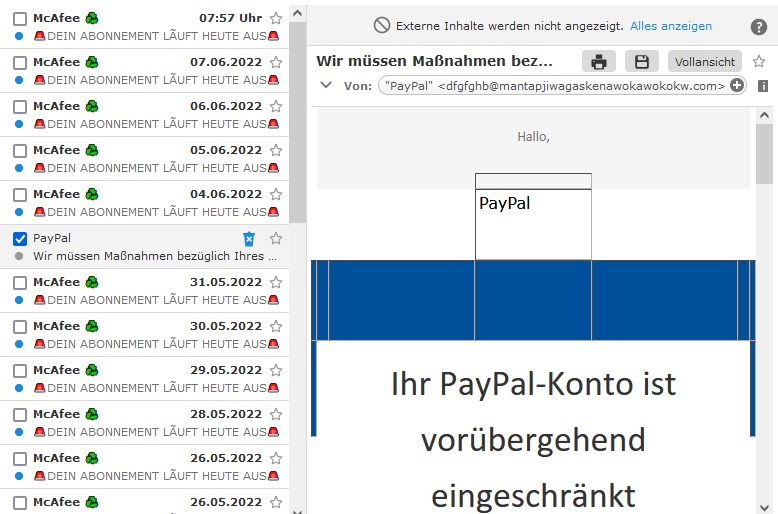

Mehr oder weniger oft erhält man Mails, die von PayPal oder Amazon zu sein scheinen und einen auffordern sich unmittelbar über einen Link in der Mail im eigenen Account anzumelden. Jedoch führt dieser Link auf eine Phishing-Seite, die nur dazu existiert, Zugangsdaten zu erbeuten um so Geld zu stehlen. Diese Art der Angriffe gehört zu den am häufigsten eingesetzten Methoden digitale Sicheitsmechanismen zu umgehen.

Mit spoofing bezeichnet man die Verschleierung der eigenen digitalen Identität zu einem kriminellen Zweck. Oft wird dabei versucht die Identität einer vertrauenswürdigen Person oder Organisation zu erwecken. Bei Webseiten, die vortäuschen seriös zu sein, spricht man vom Phishing. Oft soll das Vertrauen einer Person gegen eben diese verwendet werden, aber solche Maßnahmen können auch gegen Computersysteme gerichtet sein.

Klassisch: E-Mail

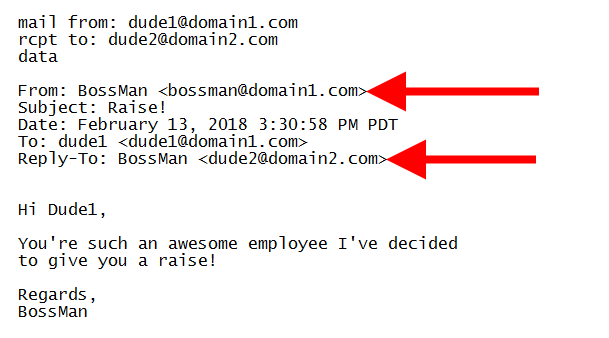

Ähnlich zu einem Brief besteht eine E-Mail aus einem Umschlag, einem Briefkopf und dem Textinhalt. Dabei dient der Umschlag zur maschinellen Verarbeitung und wird dem Nutzer so erst mal nicht angezeigt. In den Kopf werden bestimmte Inhalte, wie beispielsweise der Absender oder Betreff, meist automatisch ausgefüllt, können aber vom Sender manipuliert werden, da diese nicht für den Versand wichtig sind. Dementsprechend können auf diese Art und Weise falsche Identitäten vorgetäuscht werden.

Schutz (Spamordner, Mailanalyse)

Der Schutz vor Angriffen mit spoofing sollte auf zwei Säulen basieren. Dabei sind technische Mittel, wie Spamfilter oder Antivirenprogramme gefordert. Diese können die tatsächliche Absenderadresse mit der angegebenen Adresse vergleichen und so Täuschungsversuche aufdecken. Adressen, von denen bereits suspektes Verhalten bekannt ist, werden so auch erfasst. So landen verdächtige Mails direkt im Spam-Ordner.

Wichtiger ist aber das Nutzerverhalten. Nutzer müssen ein gesundes Misstrauen gegenüber den Inhalten von E-Mails bewahren und verdächtige Anzeichen erkennen. Grundsätzlich sollten Verknüpfungen in Mails oder SMS nicht geöffnet werden, außer die Identität ist auf einem anderen, sicheren Weg geprüft worden. Will man sich beispielsweise beim angegebenen Dienstleister Anmelden, sollte man stets selbst die Webseite aufrufen. Systemadministratoren sollten grundsätzlich die Echtheit von Nachrichen verifizieren, wenn beispielsweise Passwörter zurückgesetzt werden sollen.

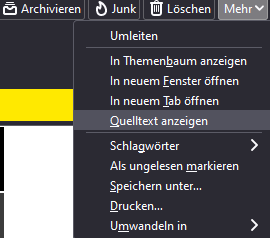

Einige E-Mail-Programme zeigen die Absenderadresse erst nach einem Knopfdruck, tauchen da kryptische Bezeichnungen auf, so müssen Nutzer diese als Warnung erkennen. Auch kann ein Blich in den Quellcode einer verdächtigen Mail helfen Gefahren abzuwehren. Hier sollte auf die Felder „From:“ (Absender) und das unterste „Recieved: “ (Verlauf vom Versandserver) geachtet werden. Der Inhalt sollte hier zueinander passen.